Honeypot

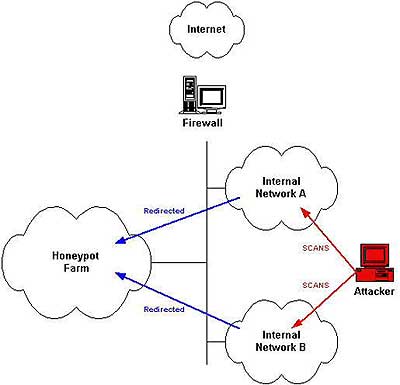

Se conocen como honeypots aquellas máquinas que se instalan en una red para hacer creer a un posible atacante que ha sido capaz de penetrar en la misma.

Se conocen como honeypots aquellas máquinas que se instalan en una red para hacer creer a un posible atacante que ha sido capaz de penetrar en la misma.

Su uso, en un principio, era despistar, ofrecer un blanco fácil para desviar la mirada de servicios más importantes de un intruso. Sin embargo, con el tiempo, su uso ha derivado en grandes redes (incluso distribuidas y conectadas con IPSEC) que analizan las intrusiones en busca de nuevos patrones de ataque, incidencia de un nuevo exploit publicado, estadísticas de ataques por puerto, por aplicación.

¿Qué es una honeynet?

Son redes de honeypots pensadas para la investigación de nuevas formas de intrusión, personalidad de los atacantes, modus operandi, nuevas tendencias en explotación de vulnerabilidades o en investigación de las mismas. Estos honeypots suelen mandar los informes a otra máquina fuera de la red para que los investigadores analizen los datos. Una vez allí, suelen publicar papers sobre el tema. Por ejemplo, las compañías de antivirus suelen montar sistemas parecidos para saber la propagación que tienen los últimos virus.

Tipos de honeypots

Se pueden clasificar de dos formas diferentes. Por su grado de interacción con el atacante o por su función

Por su función

Production honeypot: Son aquellos honeypots que se instalan en las empresas para desviar la atención de máquinas mucho más importantes. Están dentro de la propia red de la empresa. Se instalan servicios vulnerables (o aparentemente vulnerable), suelen tener muchísimos puertos abiertos, datos falsos, etc. Así los hacen más atractivos y más deseables para un posible intruso.

Research honeypot: Estos son aquellos que se usan por pura investigación. No contiene datos importantes y están pensados para ser comprometidos para su posterior análisis forense. Por otro lado, también pueden ir enviando datos de los intentos de intrusión y de las intrusiones cometidas, tales como ips, comandos, aplicaciones instaladas, capturas de teclado,…

Por su grado de interacción

Low interaction honeypot: Estos honeypots se caracterizan por ser emulaciones de servicios. El atacante cree que se encuentra vulnerando un servidor pop cuando realmente es una aplicación escrita para hacerse pasar por tal. Recopilan poca información en comparación con los high interaction honeypots. Son sencillos de instalar y el riesgo de intrusión real es menor, por la emulación de los servicios. Un ejemplo lo podéis encontrar aquí.

High interaction honeypot: Se corresponde con los honeypots que permiten interactuar con el de forma total. No emulan servicios, son servicios reales, vulnerables. Se suelen montar en máquinas aparte o en virtuales y capturan el tráfico, las pulsaciones, los comandos,… El grado de información que recogen es mucho mayor que las de baja interacción. Son complejos de instalar. Al no hacer ningún tipo de emulación, el riesgo de hacerse con la máquina entera es mayor que con los de baja interacción. En este caso el ejemplo lo tenéis aquí.

Especialización de los honeypots

Últimamente estoy notando una clara tendencia al uso de honeypots especializados en un protocolo, un servicio, etc. Por ejemplo, existen por la red proyectos de honeypots que simulan proxys abiertos (proxypots), aplicaciones web (como phphop).

Más información.

Alerta Antivirus.

Artículo de Sergio de los Santos.

honeypots.net

Fuente:

Iñaki R. (Shad) (http://virtualminds.sytes.net)

Publicado por :

www.todo-linux.com

Fuente: blogs.periodistadigital.com/cafemigao.php