Virus del Ébola: conociendo sus entrañas

– Este 'gusano' microscópico ha causado la muerte a las más de 4.500 personas que han fallecido este año por ébola.

– Puede alcanzar 1.400 nanómetros de longitud, en su interior oculta una hélice de ARN y su membrana está fabricada con material robado a la célula que infecta.

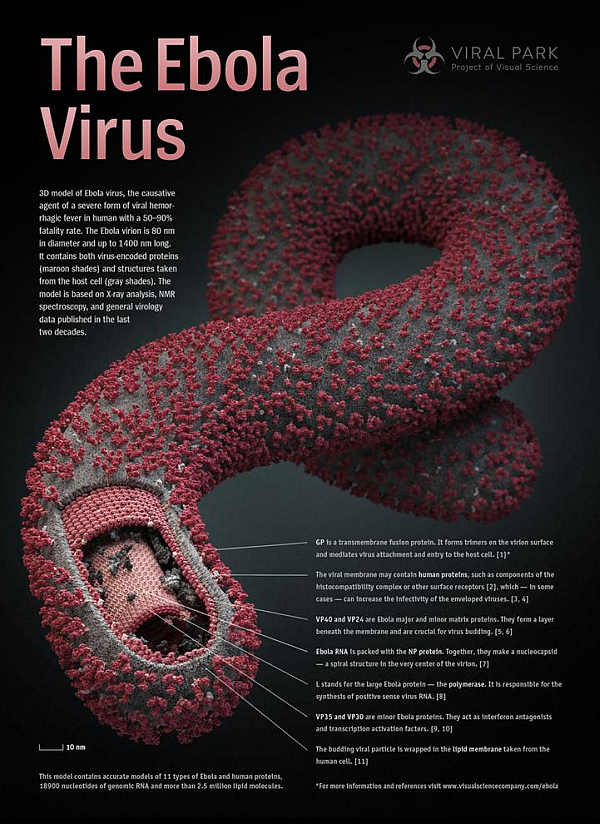

– Diseñadores rusos han elaborado un modelo en 3D del peligroso virus, una infografía destacada por la revista Science.

El aspecto de gusano alargado que presenta el virus del Ébola ya sorprendió a los científicos belgas que lo descubrieron en 1976, cuando analizaron muestras recogidas en su antigua colonia, el Congo, cerca del río Ébola. Hoy se conocen muchos más datos sobre su estructura, y un equipo de infografistas de Visual Science (Rusia) los ha recopilado para crear uno de los modelos 3D más detallados del microorganismo.

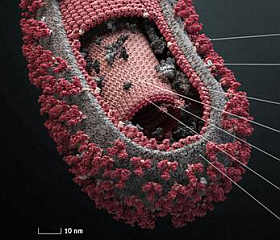

El virión o partícula vírica infecciosa tiene unos 80 nanómetros (nm) de diámetro –bastante constante– y una longitud variable de hasta 1.400 nm de largo. Contiene proteínas codificadas por el propio virus (dibujadas en la imagen en tonos granates) y estructuras capturadas a la célula huésped (en gris), como las proteínas humanas que utiliza el patógeno para formar su propia membrana. Esta se genera cuando el virus recién replicado sale por gemación de la célula infectada.

Sobre su membrana, el ebolavirus fabrica glicoproteínas (GP), unos penachos moleculares que le sirven para fijarse y entrar en sus siguientes víctimas. Estas GP son parecidas a las del virus del sida y, como en ese caso, también centran la atención de numerosos estudios científicos para neutralizarlas con posibles vacunas.

En el interior del virión se distribuyen varias capas de proteínas, como VP40 y VP24, que actúan durante la gemación; o VP35 y VP30, que activan la transcripción y se enfrentan al interferón que produce nuestro sistema inmunitario para luchar contra los agentes patógenos.

La estructura espiral que aparece en el centro es una nucleocápsula formada por su ARN –el virus del Ébola no tiene ADN– y la proteína NP que ayuda a empaquetarlo en forma de hélice. En la imagen también se aprecia la polimerasa o proteína L, responsable de la síntesis del ARN, el auténtico software que organiza el microorganismo.

Esta infografía en 3D, que recibió una mención de honor en 2012 por la revista Science y ahora vuelve a estar de actualidad, incluye 11 tipos de proteínas humanas y del virus, 18.900 nucleótidos de su genoma de ARN y más de 2,5 millones de moléculas lipídicas. El modelo está basado en análisis de rayos X y espectroscopía de resonancia magnética nuclear, así como en información virológica publicada en las últimas décadas

"El virus presenta esta forma de gusano y es extraño en su longitud, pero en realidad es como los demás respecto a las funciones de sus proteínas y constituyentes", apunta a Sinc el profesor Frederick A. Murphy del Centro Médico de la Universidad de Texas (EE UU), que fue el primero en fotografiar el virus cuando se aisló en 1976. Sus imágenes se han difundido tanto que muchas personas piensan que todos los viriones del ébola son así, pero su longitud y el grado de torsión pueden variar mucho.

Infografía en 3D del virus del Ébola (pulsar sobre la imagen para verla ampliada). / © Visual Science

Poder de multiplicación

Murphy cree que no hay ningún componente estructural que explique lo peligroso que es este microorganismo, aunque conocerlo bien ayuda a combatirlo: "Las posibles vacunas se dirigen a las proteínas de su superficie, y otros fármacos tratan de interferir en cualquiera de sus funciones".

Pero mientras se descubren medicamentos y tratamientos eficaces contra el virus del Ébola, este sigue matando a cerca del 70% de las personas a las que infecta. El catedrático de Microbiología César Nombela explica a Sinc dónde radica su fuerza: "El virus tiene una intensa capacidad de multiplicación, que causa un efecto patológico en las células a las que afecta, fundamentalmente las de la pared de los capilares sanguíneos, las hepáticas y a algunos glóbulos blancos. Esta afectación conduce a una coagulación intravascular y hemorragias generalizadas, provocando fallos multiorgánicos tras una fiebre prolongada y otros síntomas muy graves".

Para evitar su transmisión, el experto insiste en que esta se produce por contacto, no por vía respiratoria, en especial con los fluidos corporales de enfermos en etapa sintomática. Por tanto la recomendación es aislar para su observación y diagnóstico a quienes hayan convivido o contactado con enfermos ya infectados o que se revelen como tales con posterioridad.

"En caso dar positivo se debe establecer el aislamiento, el tratamiento de soporte vital y, de ser posible, el tratamiento compasivo con medios (sueros, agentes antivíricos) de los que actualmente están en etapas tempranas de desarrollo, pues no hay tratamientos consolidados para esta infección, ni preventivos ni curativos –recuerda Nombela–, y también es fundamental el entrenamiento y la instrucción del personal sanitario, que debe ser suficiente para una vigilancia estricta del cumplimiento de los protocolos".

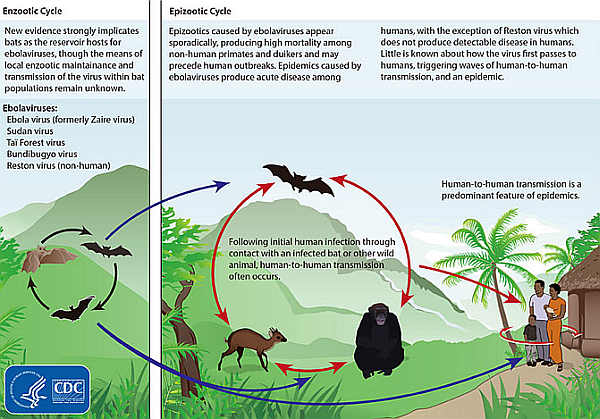

Respecto al origen inicial del patógeno, existen evidencias de que su reservorio natural son los murciélagos de la fruta africanos, que en determinados momentos pueden transferirlo directamente al hombre, o a través de otros animales, como los antílopes y los monos, aunque los mecanismos implicados son poco conocidos.

"La transmisión a primates no humanos parece ser como la que ocurre entre las personas, pero en casos como los perros, por ejemplo, no sabemos nada", reconoce Murphy, que comenta: "La eutanasia de Excalibur en España fue en interés de tener una precaución extra. Los amantes de los animales pueden estar molestos, pero uno debe preguntarse qué habría hecho si tuviera que tratar con ese perro".

Afortunadamente la dueña del animal sacrificado, Teresa Romero, la auxiliar de enfermería contagiada de ébola, parece que ha superado la enfermedad. De alguna forma su cuerpo ha descubierto el mecanismo para eliminar un virus que este año ya ha matado a más de 4.500 personas en África occidental. Los anticuerpos y la experiencia de Teresa pueden guardar el secreto de cómo luchar y acabar con el peligroso 'gusano'.

Cinco especies de virus del Ébola

El virus del Ébola pertenece a una familia vírica (Filoviridae) integrada por tres géneros: Cuevavirus, Marburgvirus y Ebolavirus. Hasta ahora se han identificado cinco especies de ebolavirus: Zaire, Bundibugyo, Sudán, Reston y Taï Forest. Las tres primeras (Bundibugyo ebolavirus, Zaire ebolavirus y Sudan ebolavirus) son las que se asocian a la serie de grandes brotes de ébola que se han sucedido en África desde 1976.

El de la epidemia actual es Zaire, que según los datos de la Organización Mundial de la Salud, con fecha del 17 de octubre, ya ha causado la muerte de 4.555 personas, además de 9.216 casos confirmados, probables y sospechosos en los siete países afectados (Guinea, Liberia, Nigeria, Senegal, Sierra Leona, España y Estados Unidos).

Por su parte, Reston ebolavirus es una mutación de este microoganismo descrita por primera vez en 1990 en un laboratorio cerca de Reston, Virginia (EE UU). Fue descubierto en macacos procedentes de Filipinas y, en principio, no es patógeno para el hombre. Y la quinta especie, el virus Taï Forest, recibe su nombre por el bosque Taï de Costa de Marfil, donde se ha encontrado también en primates y se registró un único caso en humanos en 1994.

Fuente: agenciasinc.es